课程名称: 大话HTTP协议 漫画+图解打造的编程基础课程

课程章节: 走进数据分析

课程内容:

Web安全威胁浅析

Web应用的概念

- Web应用是由动态脚本、编译过的代码等组合而成

- 它通常架设在Web服务器上,用户在Web浏览器上发送请求

- 这些请求使用http协议,由Web应用和企业后台的数据库及其他动态内容通信

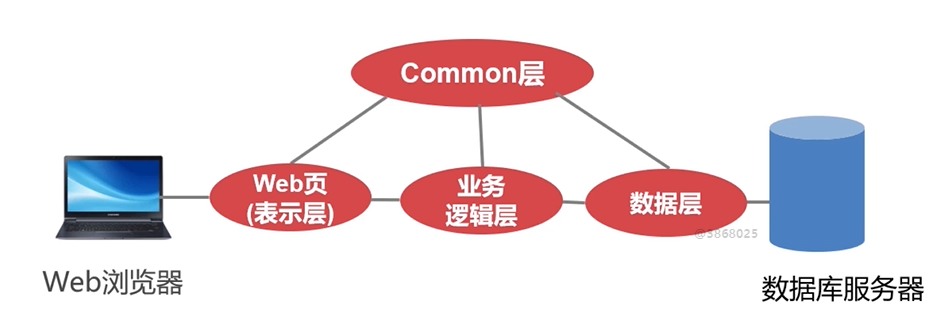

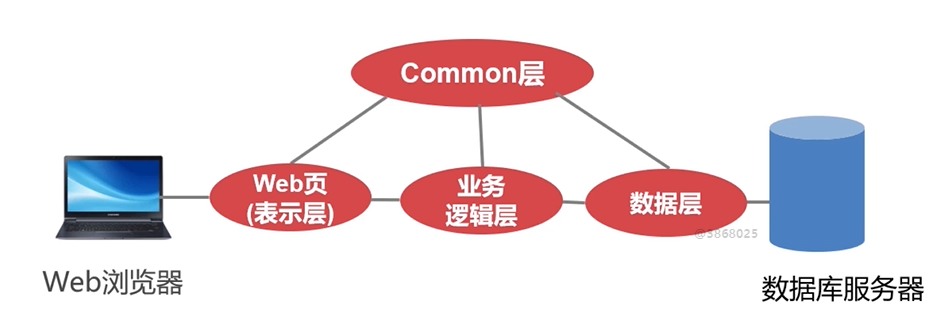

Web应用的三层架构

- 典型的Web应用通常是标准的三层架构模型

日常生活中的“安全”

- 为什么我们登录的时候经常要求我们输入一个验证码?

- 在一个网站上长时间没有操作,为什么session会失效?

典型的安全模型

- 为什么北京地铁拥堵现象,容易发生安全问题?

- 如果是你,发挥天马行空的想象,有什么办法解决?

相关Web安全组织对Web安全的定义

WASC的定义

- Web Application Security Consortium

- 是一个由安全专家、行业顾问和诸多组织的代表组成的国际团体

- 他们负责为WWW制定被广为接受的应用安全标准

WASC将Web应用安全威胁分为六大类

- Authentication(验证):用来确认某用户、服务或是应用身份的攻击手段

- Authorization(授权):用来决定是否某用户、服务或是应用具有执行请求动作必要权限的攻击手段

- Client-Side Attacks(客户侧攻击):用来扰乱或是探测Web站点用户的攻击手段

- Command Execution(命令实行):在Web站点上执行远程命令的攻击手段

- Information Disclosure(信息暴露):用来获取Web站点具体系统信息的攻击手段

- Logical Attacks(逻辑性攻击):用来扰乱或是探测Web应用逻辑流程的攻击手段

OWASP的定义

- Open Web Application Security Project

- 该组织致力于发现和解决不安全Web应用的根本原因

- 他们最重要的项目之一是“Web应用的十大安全隐患”

- 总结了目前Web应用最常受到的十种攻击手段,并且按照攻击发生的概率进行了排序

从OWASP谈漏洞分类

- A1:2017-注入:将不受信任的数据作为命令或查询的一部分发送到解析器时,会产生注入SQL注入、NoSQL注入、OS注入和LDAP注入缺陷

- A2:2017-失效的身份认证:通过错误使用应用程序的身份认证和绘画管理功能,攻击者能够破译密码、密钥或会话令牌

- A3: 2017-敏感数据泄露:许多Web程序和API都无法正确保护敏感数据,攻击者可通过窃取或修改未加密的数据来实施信用卡诈骗、身份盗窃等犯罪行为

- A4:2017-XML外部实体(XXE):许多较早的或配置错误的XML处理器评估的XML文件中的外部实体引用。攻击者可利用外部实体窃取内部文件、执行远程代码

- A5:2017-失效的访问控制:未对通过身份验证的用户实施恰当的访问控制

- A6:2017-安全配置错误:安全配置错误是最常见的安全问题,这通常是由于不安全的默认配置、不完整的临时配置、开源云错误等造成

- A7:2017-跨站脚本(XSS):XSS让攻击者能够在受害者的浏览器中执行脚本,并劫持用户会话、破坏网站或将用户重定向到恶意站点

- A8:2017-不完全的反序列化:不安全的反序列化会导致远程代码执行

- A9: 2017-使用含有已知漏洞的组件:如组件库、框架和其他软件模块拥有和应用程序相同的权限

- A10:2017-不足的日志记录和监控:不足的日志记录和监控,以及事件响应缺失或无效的集成,使攻击者能够进一步攻击系统、保持持续性、篡改、提取或销毁数据

课程收获:

感谢老师,为我们介绍了什么是Web安全,以及WASP和OWASP组织对Web安全的定义及安全漏洞的分类。

课程截图

随时随地看视频

随时随地看视频