今天聊聊关于对称加密算法中关于密钥的问题。

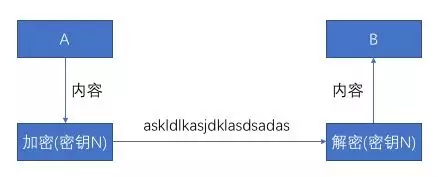

我们都知道对称密钥可以用于传送加密信息,过程是这样的。

从上面的过程我们可以看到,如果传送者跟接收者都有密钥 KEY ,那么就可以在不安全的信道下进行安全的通信了,目前比较流行的对称加密算法有 AES、DES、3DES、TDEA、Blowfish、RC5、IDEA等算法。。

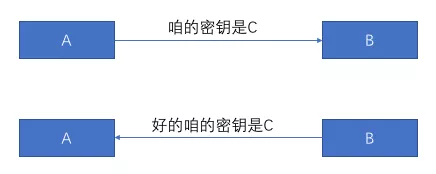

那么问题来了,传送者和接受者双方都需要拥有同一个密钥,那么这个过程要怎么实现呢?现实中我们可以这样做,把一个钥匙做两份,然后装在信封里边面对面交易,拿到信封后回到家里锁起房门盖上被子打开手电筒偷偷摸摸看看密钥然后记在脑海里,这样就几乎没人可以偷走了吧?

理想的情况应该是这样的:

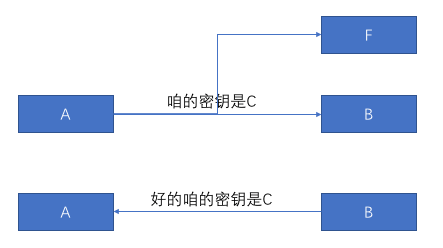

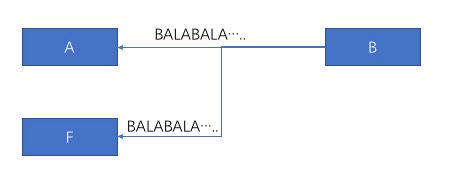

但是在网络世界中,基本一切都是不安全的,可能会出现搞坏的的人,比如出来了一个叫F的人,在中途截获了密钥,那么A和B后面所有的交流都会被监听了。

喏你看,一切消息都被破译了吧,这时候 A 跟 B 之间的这个密钥有跟没有是一样一样一样的。

那么究竟要怎么办呢?这时候我们又要搬出伟大的数学了,今天介绍一种算法 迪菲-赫尔曼密钥交换,这个算法能够解决在不安全的信道下进行安全的密钥交换问题,究竟是怎么实现的呢。

迪菲-赫尔曼密钥交换(Diffie–Hellman key exchange,简称“D–H”) 是一种安全协议。它可以让双方在完全没有对方任何预先信息的条件下通过不安全信道建立起一个密钥。这个密钥可以在后续的通讯中作为对称密钥来加密通讯内容。

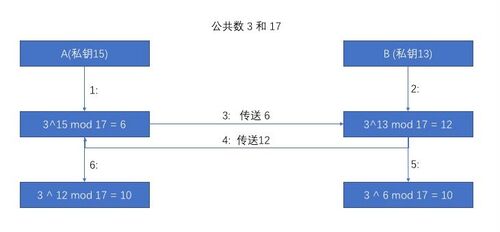

主要的思路就是,根据数学的指数运算的法则来进行本地的计算(本地计算可以认为是安全的),同时用使用模运算来降低传输的数的值。算法的大概流程像下面的图这样。

首先确定一个公共的数对 (3 和 17),这个数对最好都是质数,防止其他人进行猜测,其中3作为幂计算的底数,17作为求模的值。(这两个概念不清楚的自己百度去)

交换的过程分为 3 part 。

第 1 part :A 和 B 各自生成一个私钥。

第 2 part :A 和 B 进行指数运算,然后求模。

第 3 part :A 和 B 对接收到的消息各自进行指数运算,然后求模,得到最终的公共的对称密钥。

这样子,公共数 3、17、6、12 都是完全公开的,但是如果不拥有密钥,想要靠猜的猜到 A 和 B 的公共密钥是什么,还是需要很大的成本的,特别是我们把 3、17 这两个公共数设置得非常非常大,然后 A 和 B 的私钥也设置得非常非常大,这对于计算机来说短期内是不可破解的,甚至需要几百万年甚至更久,所以我们说这个算法是安全的。

那么,怎么保证 A 和 B 进行运算之后得到的数是一致的呢?

我们可以这样看。

A 端:

接收到的 12 = 3^13 mod 17

所以 3 ^ 12 mod 17 = 3 ^ (13 * 12) mod 17

B 端:

接收到的 6 = 3^15 mod 17

所以 3 ^ 6 mod 17 = 3 ^ (12 * 13) mod 17

根据指数运算的规律,我们可以知道其实

3 ^ 6 mod 17 = 3 ^ (12 * 13) mod 17 = 3 ^ (13 * 12) mod 17

好,无论这个最终计算到的数是什么,我们都可以保证 A 和 B 所拥有的密钥是同一个值,然后后续所有的通讯都使用这个值进行加密运算然后传输就好了。

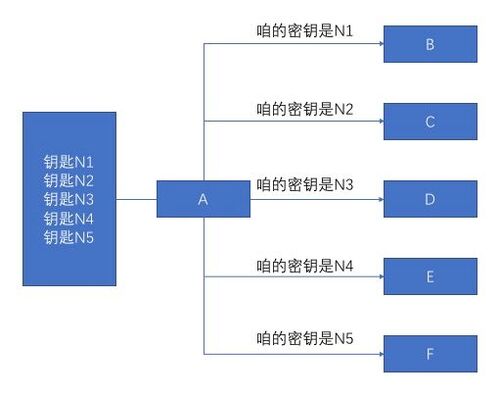

虽然这个方法很棒,但是你思考一下下面这个过程,如果 A 要跟 5 个人通信,那么 A 就要保存 5 个密钥,久而久之,A会崩溃的。。。

如果不想这样,那能怎么办呢?关注后面的密码学系列,可以解答这些问题。

随时随地看视频

随时随地看视频