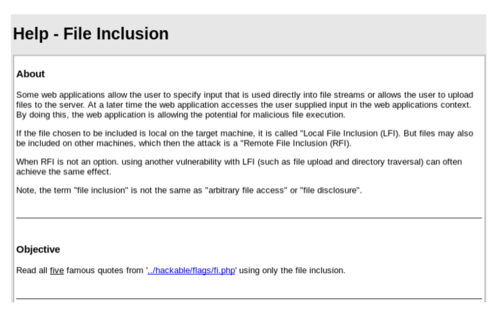

关于这个漏洞的描述,看看help有介绍

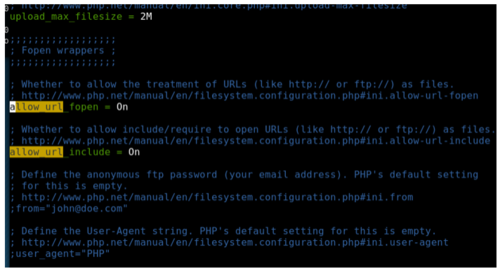

RFI,看起来有远程文件包含。那就看看相应的配置。

允许ftp或者http之类的。

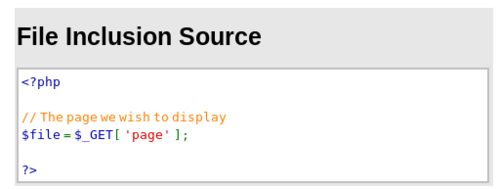

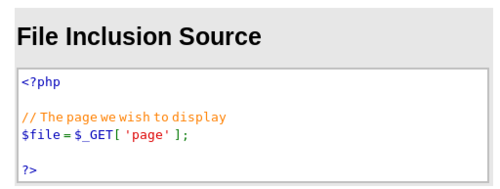

先从low开始

先看看low的代码吧

就是直接取了page这个变量,解析并展示咯

从url可以看到有个page=include.php

试试page=http://www.qq.com

虽然是编码问题,但解析出来了。

试试本地的

page=/etc/passwd

成功展示信息

试试改成中等级别看看

恩看起来就是简单的替换了这些字符串为空字符串而已,感觉应该只是单次替换而且还没校验大小写,试试

page=HTTP://www.qq.com

成功

page=htthttp://p://www.qq.com

成功

本地使用绝对路径访问还是可以

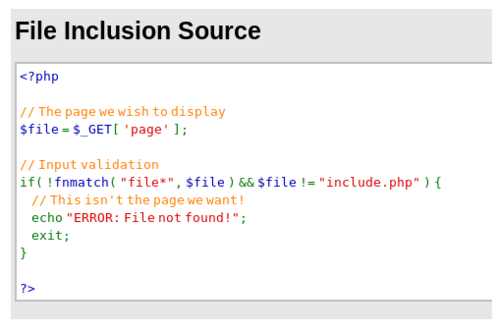

试试高级别的,先看看代码

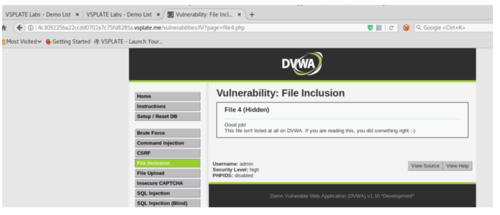

看起来就是严格限制了include.php或者是file开头的文件的字符串格式,页面上有file1-3的php显示了,那试试有没有file4咯

page=file4.php

中奖了

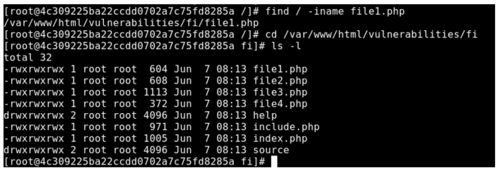

偷偷去看看本地还有没有

看起来就这4个file

话说只要file打头就可以了,那试试

page=file1.php../../../../../../../../etc/passwd

成功

impossible级别代码看看

就完全限制死咯

作者:doctordc

链接:https://www.jianshu.com/p/b39040a6ea00

随时随地看视频

随时随地看视频