Go 开发者可能需要在各种场景下使用系统命令,例如处理图像,他们可能需要调整或处理图像,或者执行系统命令来管理资源、或者收集指标和日志等情况。

有时,也许你在用 Go 语言构建一个新的系统,需要与现有旧有系统交互。该接口需要执行系统命令并处理其输出。

不论哪种情况,在创建系统命令时都必须遵循安全编码标准,这可能导致一种称为命令注入攻击的安全漏洞。

什么是命令注入?命令注入攻击是一种安全漏洞,当应用程序将用户提供的不安全数据(例如来自 web 表单的输入数据)传递给系统 shell 环境时会出现这种漏洞,使得攻击者能够在相同的应用用户下在主机操作系统上执行任意命令。

在 Go 语言中,命令注入攻击通常涉及使用 os/exec 包来执行系统命令。

请看如下 Go 代码示例:

func 处理函数(req *http.Request) {

cmdName := req.URL.Query()["cmd"][0]

cmd := exec.Command(cmdName)

cmd.Run()

}切换到全屏

退出全屏

在下面的代码片段中,cmdName 直接从请求中的查询参数中提取,并用于构造在服务器上执行的命令。这堪称典型的命令注入漏洞案例,因为攻击者可以操控 cmd 查询字符串的值执行任意命令,从而可能危及服务器的安全,导致严重后果。

攻击者可以构造一个带有恶意命令的请求,例如:

http://example.com/execute?cmd=rm%20-rf%20/注意:下面的命令会删除所有数据,请不要尝试运行它。这是一条危险的命令。

点全屏 退出

为什么命令注入很危险?命令注入很危险是因为它使得攻击者能够在服务器上执行任意命令,这可能导致严重的问题,比如:

- 数据泄露事件:攻击者可以访问服务器上存储的敏感数据。比如,他们可以访问配置文件,如

config.toml等。 - 系统控制:攻击者可以控制服务器,进而进一步的攻击行为。这通常表现为在被攻陷的系统内部进行横向移动及发现其他可能被攻陷的服务器。

- 服务中断情况:攻击者可以执行破坏服务的指令,造成服务停机。这可能直接导致经济损失和业务风险。

成功的命令注入攻击可能会造成毁灭性的影响,不仅会严重影响被入侵的系统,还会损害组织的声誉和客户对组织的信任。

Go 中的易受攻击的进程执行和命令注入攻击Go语言开发者们,以其偏好简洁性和高性能而闻名,可能更倾向于集成系统命令来利用这些工具的能力。这样做可以让它们专注于构建稳定的应用程序,而无需重复造轮子。然而,这种集成也带来了一套自己的挑战,特别是在安全性方面。

为了说明一个更现实的场景,考虑一个使用像 convert 一样的命令行工具来处理图片文件的 Go 应用程序。

我们研究了一个Go应用程序,该程序旨在处理图片缩放请求。该应用程序使用Gin web框架定义了一个名为/cloudpawnery/image的POST端点,用于根据用户输入进行图片缩放处理。此端点接受来自查询字符串的参数,如tenantID、fileID和fileSize。fileSize参数是可选的,默认值为"200",如果未提供的话。

下面这段Go代码展示了一个存在安全隐患的实现。

func main() {

// 创建一个 Gin 路由器

router := gin.Default()

// 定义一个 POST 端点

router.POST("/cloudpawnery/image", func(c *gin.Context) {

tenantID := c.Query("tenantID")

fileID := c.Query("fileID")

fileSize := c.Query("fileSize")

if fileSize == "" {

fileSize = "200"

}

// 验证 tenantID 和 fileID

if tenantID == "" || fileID == "" {

c.JSON(http.StatusBadRequest, gin.H{"error": "缺少 tenantID 和 fileID"})

return

}

// 调用下载和调整大小的函数

err := downloadAndResize(c, tenantID, fileID, fileSize)

if err != nil {

c.JSON(http.StatusInternalServerError, gin.H{"error": err.Error()})

return

}

// 返回成功响应

c.JSON(http.StatusOK, gin.H{"message": "文件下载并调整大小成功"})

})

// 启动 HTTP 服务

router.Run(":7000")

}

func downloadAndResize(ctx *gin.Context, tenantID, fileID, fileSize string) error {

slog.Info("处理这个请求", "tenantID", tenantID, "fileID", fileID)

convertCmd := fmt.Sprintf("convert %s -resize %sx%s %s", targetFilename, fileSize, fileSize, targetFilename)

slog.Info("运行命令", "command", convertCmd)

_, err := exec.CommandContext(ctx, "sh", "-c", convertCmd).CombinedOutput()

if err != nil {

slog.Error("调整大小时出错", "error", err)

return fmt.Errorf("%w: %v", ErrImageResize, err)

}

slog.Info("下载并调整了图像的大小", "filename", targetFilename)

return nil

}

全屏模式的进入/退出

downloadAndResize 函数构建了一个用于使用 convert 调整图像大小的命令字符串,然后通过 exec.CommandContext 执行它。

downloadAndResize函数是如何生成命令字符串的?它使用用户提供的fileSize。然后执行这个字符串,这可能允许攻击者注入恶意命令。为减少这种风险,Go开发者应该验证并清理所有用户输入内容,使用参数化命令的方式,并采用安全处理命令执行的安全措施。

在开发 Go 时,和其他语言一样,确保代码免受命令注入攻击的威胁是至关重要的。当攻击者可以执行任意命令时,这可能导致未授权访问、数据泄露和其他严重安全风险,从而引发严重的安全问题。

我们来看看一些好的做法,来减少这些风险。

输入校验和清理

防止命令注入的一个基础步骤是严格验证和清理输入。例如,downloadAndResize 函数使用如 fileSize 这样的用户输入来构建命令字符串。如果这些输入未经适当验证,攻击者就能注入恶意命令。

这里有一些方法可以改善输入验证。

- 允许列表输入:为输入定义一组可接受的值,例如

fileSize。例如,只允许处于合理范围内的数字值。 - 清理输入:从用户输入中删除或转义任何潜在危险的字符。这可能包括转义shell元字符,如

;,|,&等。最好的建议是将命令硬编码,并不允许用户输入来控制它。 - 使用严格的数据类型:尽快将输入转换为预期的数据类型。例如,尽快将

fileSize转换为整数并验证其是否在合理的范围内。

这里有个例子可以体现这些做法:

func sanitizeInput(input string) (int, error) {

size, err := strconv.Atoi(input)

if err != nil || size <= 0 || size > 1000 {

return 0, fmt.Errorf("无效输入")

}

return size, nil

}

func downloadAndResize(ctx *gin.Context, tenantID, fileID, fileSize string) error {

size, err := sanitizeInput(fileSize)

if err != nil {

return fmt.Errorf("文件大小无效: %w", err)

}

convertCmd := fmt.Sprintf("convert %s -resize %dx%d %s", targetFilename, size, size, targetFilename)

// ...

}

点击进入全屏模式 退出全屏模式

即便如此,我们还可以做得更多来防止 Go 代码遭受命令注入。更多内容请继续阅读。

用安全的API或库代替系统命令

另一个有效的策略是尽可能避免直接运行系统命令。相反,利用安全的API或库来实现所需功能,以避免你的应用程序受到命令注入攻击的影响。

例如,如果你的应用程序需要操作图像,可以考虑使用 Go 语言的库如 github.com/disintegration/imaging,而不是调用像 ImageMagick 软件库中的 convert 这样的外部命令。这种做法可以在 Go 的类型安全环境中进行功能封装,从而缩小攻击面。

import (

"github.com/disintegration/imaging"

// ...

)

func resizeImage(inputPath, outputPath string, width, height int) error {

img, err := imaging.Open(inputPath)

if err != nil {

return fmt.Errorf("无法打开图片: %w", err)

}

resizedImg := imaging.Resize(img, width, height, imaging.Lanczos)

err = imaging.Save(resizedImg, outputPath)

if err != nil {

return fmt.Errorf("无法保存图片: %w", err)

}

return nil

}

全屏模式 退出全屏

通过使用 Go 语言中的库如 imaging,你可以避免手动编写和执行 shell 命令,从而减少命令注入的风险。然而,在一些库或工具和语言生态系统中,第三方包可能只是对命令执行的简单封装,因此,在执行这类敏感操作时,一定要仔细检查代码。

将存在漏洞的 downloadAndResize 函数修改以防止注入攻击

在之前的例子中,我们展示了可能易受攻击的 Go 应用程序,该程序用 exec.CommandContext 函数来运行 shell 命令。正如我们先前提到的,这种方法可能引发命令注入漏洞。

让我们试着重构 downloadAndResize 函数,以确保用户输入避免任意命令的执行。

一种有效防止命令注入的方法是避免直接从用户输入构建 shell 命令字符串。相反,我们可以使用 exec.Command 函数,并将参数分隔开,这样可以安全地将用户输入作为参数传递给命令,这样既不调用 shell,也不允许用户控制实际命令的执行。

这里是对 downloadAndResize 函数的重构版本,修复了命令注入的安全问题:

func downloadAndResize(ctx *gin.Context, tenantID, fileID, fileSize string) error {

slog.Info("下载并调整大小", "tenantID", tenantID, "fileID", fileID)

// 分别定义命令及其参数

args := []string{targetFilename, "-resize", fmt.Sprintf("%sx%s", fileSize, fileSize), targetFilename}

cmd := exec.CommandContext(ctx, "convert", args...)

slog.Info("正在运行命令", "command", cmd.String())

// 执行命令

_, err := cmd.CombinedOutput()

if err != nil {

slog.Error("图片调整大小出错", "error", err)

return fmt.Errorf("%w: %v", ErrImageResize, err)

}

slog.Info("下载并调整了大小的图片", "filename", targetFilename)

return nil

}

全屏显示 退出全屏

在这次重构过程中,我们将命令与其参数分离开来。通过使用带有单独参数的exec.CommandContext,我们不再需要构造 shell 命令字符串。这种方法确保用户的输入被视为数据而非可执行代码,从而显著降低了命令注入的可能性。

我们还去除了调用 shell 的必要。重构后的代码中不再调用 shell(例如:sh -c),它是一个常见的命令注入途径。相反,直接用指定参数来调用转换工具。

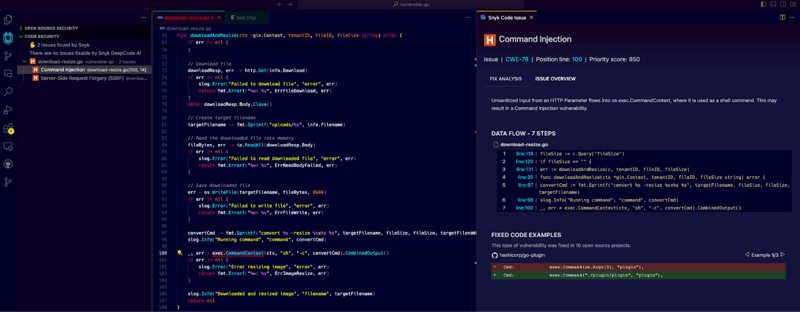

Snyk Code 是一个强大的静态代码分析工具,帮助开发人员识别并修复代码中的漏洞。它无缝集成到您的 IDE 和开发流程中,提供实时反馈,帮助开发者及时发现潜在的安全隐患。

Snyk 如何帮助发现 Go 语言中的命令注入漏洞

在下面的 Go 示例中,downloadAndResize 函数利用用户输入来构建 shell 命令。

// 将图片转换并调整大小

convertCmd := fmt.Sprintf("convert %s -resize %sx%s %s", targetFilename, fileSize, fileSize, targetFilename)

// 执行命令并获取输出

_, err := exec.CommandContext(ctx, "sh", "-c", convertCmd).CombinedOutput()

全屏查看 退出全屏

这段代码容易受到命令注入的影响,因为它直接将用户的输入合并到命令行中。

如果你们的团队中有不了解如何防止命令注入攻击的开发人员,会发生什么?

在代码审查过程中,你能否很容易地找到静态分析中的命令注入漏洞?

这就到了 Snyk 上场的时候。

看看Snyk Code扩展如何让应用安全变得简单,该扩展可以在VS Code中实时突出显示有漏洞的代码:

Snyk 通过扫描你的 Go 代码,并标记在 shell 命令中不安全使用用户输入的地方,帮助你识别这类漏洞。Snyk 展示其他开源项目中真正解决了这一特定漏洞的提交,因此你可以看到多个代码示例,了解正确做法的样子。

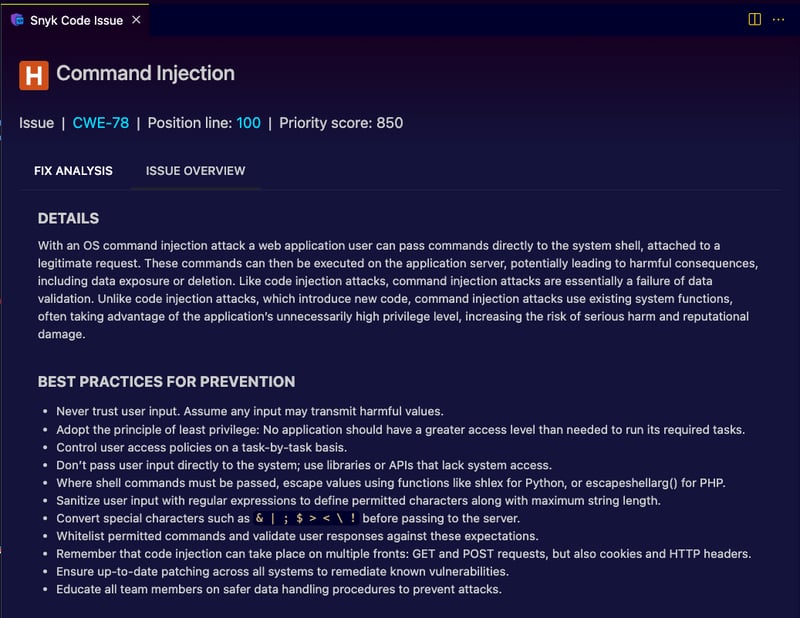

如果你点击ISSUE OVERVIEW标签,你将看到更详细的预防命令注入的最佳实践。这个部分提供了详细的见解和建议,帮助你减少这些风险,并且可以直接在IDE视图中查看,在你编写代码时你可以边写代码边遵循这些建议而无需频繁切换上下文。

](https://imgapi.imooc.com/673be92608bb49a508000618.jpg)

为了进一步了解如何保护您的代码不受此类漏洞的影响,您可以安装Snyk Code IDE插件,并将您的Git项目连接到插件,以便识别并修复Go应用程序中的安全问题。您可以免费、轻松地注册注册,开始扫描代码中的漏洞。

随时随地看视频

随时随地看视频