正如标题,作为一个前端开发人员你在接收url传递过来的参数时候你对其内容有做过滤判断么?还是拿来直接使用呢?

假如你是直接拿来使用那么在网站安全上就存在xss漏洞,这种漏洞的危害可大可小,小的话你可能看到的是一个弹框,大的话可能被利用起来进行传播木马病毒,危害计算机。

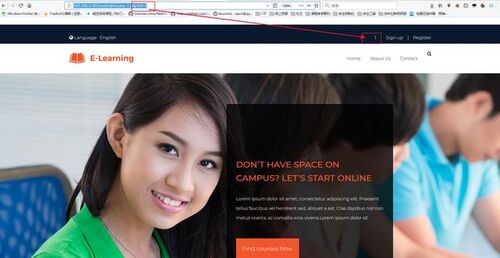

我们来看一下这个网站:这里id=1的值被前端开发人员直接拿来写到了页面当中:

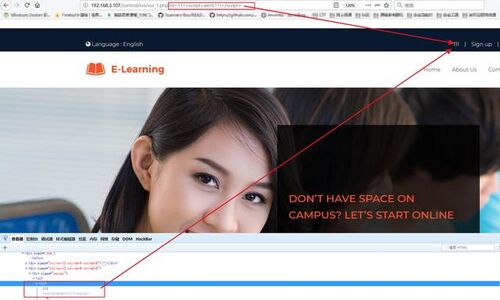

那么我们来看,我们在这个位置插入一条JavaScript语句呢?插入语句:id=111<script>alert(11)</script>

点击确定后可以看到插入的javascript脚本已经写入了我们的页面。

这种呢只是证明了xss的漏洞的存在真正的危害有多大呢?其实这个完全取决于写JavaScript人的水平了,js写的多厉害这个漏洞危害就会多高级。

看到了把,所有的js的危害都可以利用你的这个存在危害的网站为载体进行破坏。

随时随地看视频

随时随地看视频